服务器虚拟管理系统是一项“工程”,并且是一个永不停止优化的“工程”,下面我们谈谈该如何优化这项工程。

提高虚拟化系统的可管理性

当没有充足的虚拟系统管理时,部署虚拟化会产生一些问题,突出表现在以下几个方面:

如果没有任何控制地部署虚拟机,其安全和依从性就会受到影响;无控制的虚拟机部署会增加额外软件许可的边际成本、系统管理的人力和IT成本等,性能也可能会受到影响,终端用户会遭受可用性问题和停机问题。部署虚拟机不当还可能无法满足合并-效率比;当管理者需要管理的虚拟机数量增加时,管理者的生产力也会降低。

虚拟系统管理控制可以对此进行预防,相应工具主要有两种。

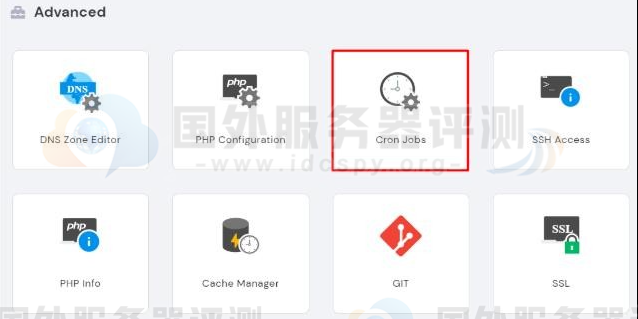

过程自动化工具可确保只有预先授权的虚拟机在标准配置模板中被部署与检查,任何导致拒绝的异常情况要通过人工批准,从而消除了人为导致或其他异常所导致的虚拟机部署错误。

资源探测和库存管理可以迅速检测到一个新的服务器加入到生产网络中,并将其视为附属DHCP服务器,因此加速了问题的探测速度,缩减了问题解决时间。

性能和应用管理工具可以检测到客户端和服务器之间的IP地址冲突。有了综合与真实交易监控的存在,问题会像闯红灯的汽车一样,甚至在呼叫中心收到这类问题之前就已经被捕获,从而可以更早地解决问题。

在现实世界中,脆弱管理可能导致各种问题,我们只有依靠虚拟系统管理尽量避免这类问题。当然,脆弱VSM可能产生的问题与健壮VSM的优势还有很多,就不一一列举了。

值得注意的是,如果你没有将虚拟系统管理协议应用到虚拟化部署上,这就会导致高成本、低产率及性能、增加关机时间、高风险等严重问题。

实现增强性能和可用性管理

性能和可用性管理是虚拟系统的关键指标,它们对于部署虚拟化的企业来说至关重要。在最近EMA对600家以上企业所做的研究中,接受调查的用户有62%提到了减少停机时间,60%提到业务连续性提高,以上两点对于他们部署虚拟化的决定来说是重要的两个因素。

为了确保性能和可用性,我们建议用户能了解虚拟架构中的五个关键性能区域:

发现 工具应该自动定位、识别并提供每个IT服务的完整拓扑结构,并且保存所有部分的最新日志。“发现”应该可以探测到物理服务器、虚拟化平台、虚拟主机和客户机、建立在它们之上的应用程序,以及它们之间的相互联系。在理想情况下,它还将提供“单一数据源”,用于存储已发现的系统,比如一个联合的配置管理数据库。

物理架构监控 EMA研究表明,大多数企业计划为可预见的未来保留一个坚固的非虚拟环境。同时,虚拟环境总是运行在物理架构之上,因此,监控基础的物理系统组件的可用性和性能仍然很重要。这包含了颗粒级资源、网络性能、文件I/O、系统运行时间、响应时间等细节。

虚拟架构监控 虚拟系统管理(VSM)工具必须实时地监控动态虚拟系统性能矩阵(响应时间、资源利用率、I/O速率等)。当应用程序和组件迁移时,它们应该能进行跟踪,也应该可以同时监控多个虚拟环境——跨平台、技术、供应商、主机、子网甚至跨越数据中心。

可操作的服务监控 为了完整地理解端到端服务的性能和可用性,工具必须能完整地监控针对该服务的操作环境。监控内容包括服务器、应用程序、数据库、中间件、网络、存储、客户端连接等,让用户对虚拟平台有深入了解,并知道动态资源利用率的结果,以及部件变动对整体服务性能的影响如何。

部分衔接 上述能力必须被连接成单一视图,完全整合视像、时间关联、细节报告及预测警告,连接所有不同的物理和虚拟组件,不仅从内到外(衡量数据中心内组件性能和可用性)地进行衡量,而且还要满足从外到内的方法(在客户端衡量响应时间、可用性和端用户体验)。

拥有这五个核心性能,企业用户可以发现并理解复杂的动态物理虚拟架构,也可以看看所有组件是如何相互联系以递送IT服务的,预测并阻止潜在的问题。

平衡负载提高安全性与性能

为了提高系统安全性与性能,平衡虚拟化主机之间的工作负载十分重要。虚拟化的目标是越来越多地挖掘主机的潜在性能。很多虚拟化用户的服务器利用率低于40%,而总体来说,达到80%的利用率才算合理,包括磁盘、网络、CPU及内存。有很多方法可以使系统利用率接近这一数字,其中之一就是让开发、测试及生产等任务的虚拟机运行在相同的虚拟主机群之中。

但是当你平衡工作负载时,特别有一点需要引起注意:你在主机总线适配器(HBA)或一个基于IP的网络上,到底可以有多大数量的数据混合。在两个或两个以上的安全区域中,数据混合可以在你使用VLAN、NPIV或使用相同的HBA访问数据时发生。

一些政府机构及企业不需要数据混合,因此这些组织不使用VLAN或NPIV。他们是在单一虚拟主机内部通过分离的物理网络接口卡(PNIC)、pSwitch及HBA为每个使用中的网络和数据存储平衡负载,有些甚至实现了100%分离虚拟主机。这并非是一个通用的方法,因为它增加了成本,但的确是一个可行的方法。

有时不用VLAN是有原因的。例如,如果一个pSwitch失效了,一个VLAN中的数据流可以出现在另外一个VLAN中,允许数据跨越安全区。每当pSwitch出现问题时,这种情况都会发生。

可以通过VLAN或私有pNIC的普及来解决不同安全区域产生的问题。例如上面提到的pSwitch问题,使一个ESX主机为来自不同安全区域的VM服务是可能的,虽然它将服务器总体利用率提高到80%,但是它需要额外的硬件投资,比如pSwitch、pNIC和HBA。

除了硬件,平衡虚拟机工作负载还需要管理员加倍警惕,防止数据从失效的pSwitch中泄露,并且防止管理员在一个不适当的安全区域内操作虚拟机。然而,不幸的是,在当前市场上,几乎没有什么工具可以控制这些问题,Catbird's V-Security和Reflex Systems' Virtual Security Appliance可以通过拒绝可疑的虚拟机访问来协助保护网络安全,这些工具是VMware特有的。为其他虚拟主机使用的工具还正在开发过程中。

最后需要提醒的是,要确保在同一虚拟化主机集合中,通过组合共有安全区域以平衡负载。同时,除非你已经确定可以提高管理员的警惕性,否则不要混合安全区域。